YouTube 摘要:身份和访问管理

对于我们的下一个 YouTube 教育课程,MinIO 的 Will Dinyes 将介绍身份和访问管理。这个由六部分组成的系列进行得很快,但包含了大量信息。到最后,您应该能够在 MinIO 中设置用户和组,为他们分配确定其访问级别的策略,创建自定义策略和规则集,并与外部系统(如 OpenID 和 LDAP)进行交互。

首先,Will 概述了MinIO 中存在的内置策略以及如何添加或修改您自己的策略。MinIO 已经配备了标准身份和访问策略、身份提供者 (IDP),但如果您的组织需要,您可以修改这些策略并使用 LDAP 和 OpenID。

除非另有说明,否则 MinIO 对授权用户的默认设置是拒绝访问。这些默认策略与AWS策略兼容,便于迁移,包括consoleAdmin(完全访问)、readonly(可获取特定对象,无列表权限)、readwrite(可读写所有对象和桶)、writeonly(可放入对象到现有桶中,无法创建桶)和诊断(用于子网访问)。在第一个视频中,Will 提供了一个关于新示例 MinIO 实例的演示,以展示如何管理和编辑这些策略。

下一个视频是关于使用 IDP 管理用户和组,使用 MinIO 内置的 IDP 或您自己的。用户由一个唯一的访问密钥和秘密密钥组成——基本上是一个用户名和密码——可以分配任意数量的策略。可以根据策略集对用户进行分组,以便在您的组织内轻松进行管理。重要的是要注意,当设置 MinIO 服务器时,MinIO 创建了一个 root 用户和密码,默认为 minioadmin/minioadmin,它不受MinIO IDP 管理——出于安全原因,最重要的是你改变这个使用环境公开部署之前的变量或配置文件。

第三是与 OpenID 和 LDAP 接口,以管理 MinIO 外部的组和用户。虽然我们建议您在刚开始使用 MinIO IDP 时使用,但在商业应用程序中,您可能出于多种原因想要放弃它——MinIO 的 IDP 没有单点登录,它不是集中式的,而且必须是通过 MinIO 管理。

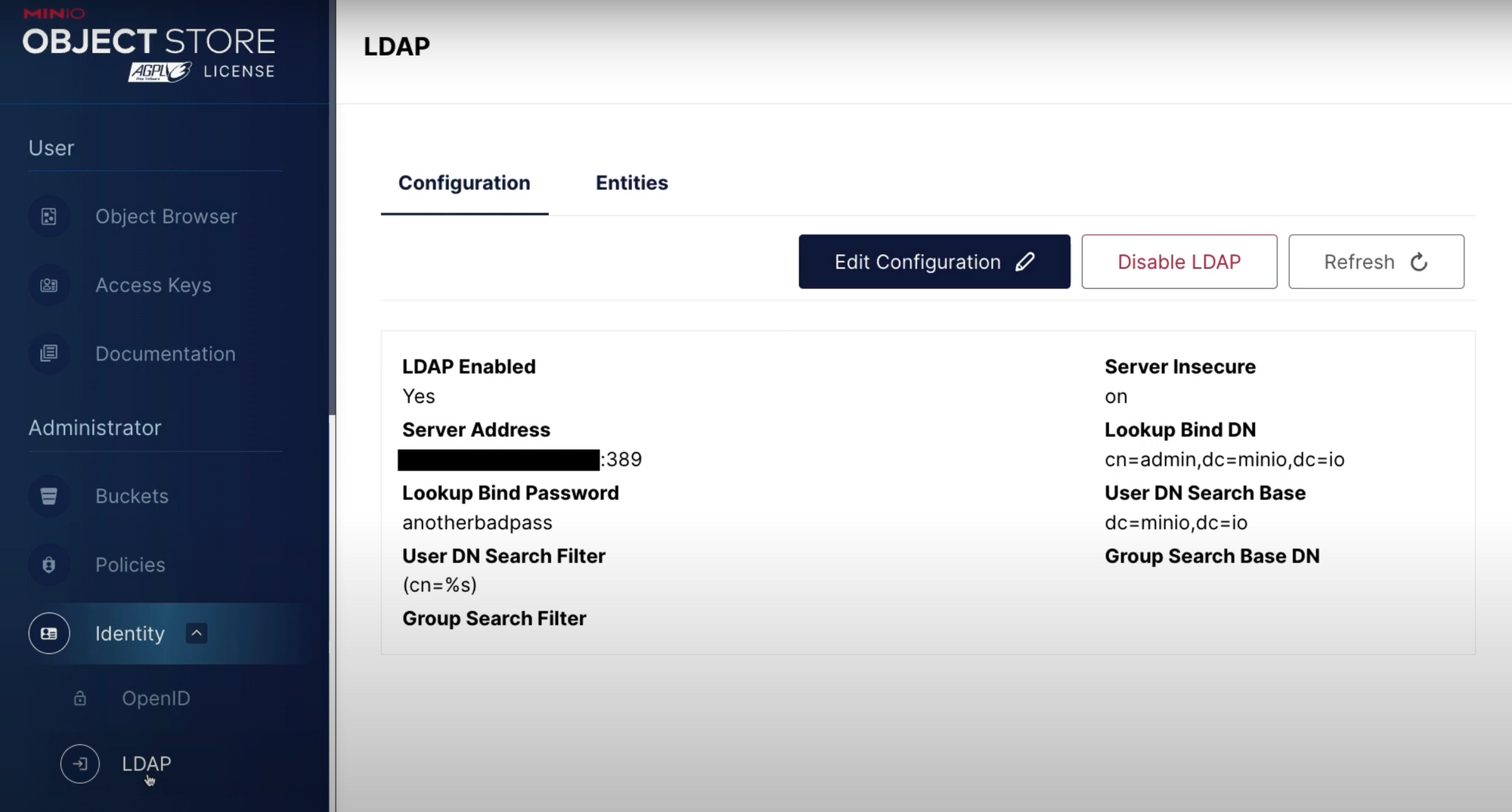

使用 OpenID 时,策略定义将保留在 MinIO 上,但是您可以添加一个标志来告诉 OpenID 告诉 MinIO 应该附加哪些策略。对于 LDAP,它在另一个方向上工作——您告诉 MinIO 将哪些策略附加到来自 LDAP 的哪些用户和组。使用其中任何一个时,MinIO IDP 将被停用,但上一个视频中提到的 root 用户仍然可用。由于该过程比快速博客中描述的要复杂一些,我们建议您观看视频的后半部分,其中 Will 将运行连接到 OIDC 和 LDAP。

在介绍了前三个视频中的高级概念之后,您可以观看 Will 的三个动手实验室课程,他会在其中展示如何执行与身份和访问管理相关的几乎所有可能的操作——关于设置用户、组和策略,另一个关于在 MinIO 中创建自定义策略,最后是关于如何与 OpenID 和 LDAP 交互的演示。我们强烈建议您在设置自己的 MinIO 实例(尤其是第一个实例时)时遵循这些,以确保您不会错过任何东西。

从一开始就正确管理 MinIO 实例中的用户、组和策略对于确保数据安全、最大化对象存储的功能和团队生产力至关重要。我们希望这个系列能有所帮助——一如既往,如有任何问题,请联系我们,并留意我们频道上未来的课程。

有关在任何环境中安装、运行和使用 MinIO 的更多详细信息,请在此处参阅我们的文档。要了解有关 MinIO 的更多信息或参与我们的社区,请访问我们的 min.io 或加入我们的公共 slack 频道。如果您想查看其他摘要,可以使用YouTube 摘要标签。